Les attaques d’applications Web se sont intensifiées au quatrième trimestre 2023, selon le nouveau rapport trimestriel d’Edgio sur les tendances d'attaques

23 February 2024 - 8:41AM

Business Wire

Le leader des plateformes périphériques

identifie de nouveaux modèles d’attaques et des moyens pour les

organisations de protéger au mieux les actifs numériques, dans ce

premier numéro du rapport trimestriel sur les menaces

Edgio (NASDAQ : EGIO), la plateforme de choix en matière de

vitesse, de sécurité et de simplicité en périphérie, a observé que

les attaques d’applications Web continuaient d’augmenter et

d’évoluer au quatrième trimestre de 2023, comme indiqué dans son

nouveau rapport Edgio Quarterly Attack Trends Report dans lequel la

société a analysé 5,2 milliards de requêtes d’attaque. Edgio a

constaté que l’attaque atténuée la plus répandue était l'attaque

par traversée de répertoire. Une attaque par traversée de

répertoire réussie permet à un acteur malveillant d’accéder à des

fichiers sur un serveur Web, et a détrôné la précédente menace n°1,

l’injection SQL, un vecteur d’attaque commun qui utilise souvent

des instructions SQL malveillantes pour tenter d’exfiltrer les

données sensibles des bases de données derrière des

applications.

Le rapport d’Edgio explique comment les attaques par traversée

de répertoire peuvent conduire à des intrusions profondes du

système qui représentent une menace importante pour

l’infrastructure d’une organisation et la confidentialité,

l’intégrité et la disponibilité des données fournies sur Internet.

Ces attaques peuvent entraîner un accès non autorisé au contenu, la

perte d’informations personnellement identifiables (PII), la

diffusion d’informations privées/protégées par des droits d'auteur,

ou même l’exécution de codes à distance. Les attaques non atténuées

peuvent entraîner des conséquences encore plus graves, telles que

le déploiement de ransomwares ou d’autres logiciels

malveillants.

« En tant que leader de l’informatique en périphérie, Edgio a

une visibilité inégalée sur les menaces auxquelles font face les

applications Web aujourd’hui », déclare Tom Gorup, vice-président

de la sécurité, Edgio. « Nous rassemblons nos connaissances et

notre expertise dans une analyse trimestrielle afin de permettre

aux entreprises de mieux protéger leur infrastructure et leurs

applications Web. Alors que de plus en plus d’entreprises dépendent

de leurs actifs numériques, il est essentiel que ces connaissances

soient partagées pour construire un internet plus sûr. »

Le rapport a examiné les requêtes malveillantes et les

différents types de blocage, classant la protection en trois

catégories : règles de contrôle d’accès, ensembles de règles gérées

et signatures personnalisées. Parmi celles qui ciblaient les

contrôles d’accès, plus de 76 % des requêtes atténuées étaient

basées sur des correspondances IP, utilisateur-agent et pays,

soulignant à quel point le trafic peut être éliminé avec des

tactiques de blocage de base. Avec des ensembles de règles gérées,

Edgio a observé un large éventail de types de menaces bloqués,

notamment les attaques par traversée de répertoire, l’injection SQL

et le cross-site scripting (XSS), se plaçant ainsi à l'avant-garde

des attaques OWASP.

En outre, Edgio a été en mesure d’examiner les dénis de requête

de pare-feu d’applications Web (WAF) par pays d’origine, tout en

notant que les acteurs malveillants tirent souvent parti des

ressources locales pour lancer des attaques afin d’échapper aux

tactiques de géorepérage. Cela pourrait expliquer pourquoi les

attaques coordonnées par des acteurs malveillants expérimentés dans

les pays plus importants représentativement n'ont pas atteint le

top 10 d’Edgio durant le trimestre.

Principaux pays par origine de requêtes malveillantes,

représentant près de 62 % de toutes les requêtes déniées :

- États-Unis – 26,3 %

- France – 17,4 %

- Allemagne – 9,4 %

- Russie – 8,8 %

Edgio a constaté que les clients WAF utilisaient des fonctions

de contrôle d’accès pour autoriser ou refuser des méthodes de

requête spécifiques, en utilisant leur connaissance de leurs

propres applications pour informer leurs contrôles de sécurité et

réduire les risques. Le rapport indique que les attaquants

utilisent fréquemment des méthodes de requête telles que HEAD qui

renvoient des informations d’application et d’infrastructure qui

peuvent être utilisées par l’acteur malveillant à des fins de

reconnaissance et pour créer un logiciel malveillant.

Basé sur l’analyse approfondie des logiciels malveillants, Edgio

a constaté que 98 % de tous les logiciels malveillants entraient

dans les catégories de formulaires encodés JavaScript Object

Notation (JSON) et URL (utilisées pour stocker et transporter des

données), mais invite les équipes de sécurité à rester vigilantes à

mesure que les pirates évoluent dans leur choix de types de contenu

malveillant.

Meilleures pratiques de protection des actifs numériques :

arrêter de manière proactive les menaces contre les sites Web et

les applications

Sur la base de ses conclusions, Edgio recommande les méthodes

suivantes pour protéger au mieux les actifs numériques, y compris

les sites Web et les applications :

- S'assurer que votre WAF fournit une défense multicouche pour

protéger les organisations contre les menaces connues, spécifiques

aux applications et émergentes. Une solution complète montrera une

répartition de la mise en vigueur entre les règles de contrôle

d’accès, les ensembles de règles gérées et les signatures

personnalisées.

- Les listes de blocage constituent toujours un élément efficace

et peu coûteux d’une approche de sécurité multicouche pour protéger

les actifs sur Internet. Les organisations doivent également tirer

parti des flux de renseignements sur les menaces pour renforcer

leur stratégie de sécurité contre les acteurs malveillants

connus.

- Bien que les règles gérées soient souvent maintenues et mises à

jour par votre fournisseur WAF, il n’est pas conseillé d’utiliser

une approche « configurer et oublier ». À mesure qu’une application

évolue et que de nouvelles fonctionnalités sont développées, il est

recommandé d’examiner les politiques et d’analyser l’application

des règles gérées. Il est préférable de s’assurer que les règles

soient étroitement alignées sur les besoins d’applications

commerciales.

- Les organisations doivent prendre le temps de comprendre où

elles opèrent et où elles ne sont pas autorisées à opérer. Bloquer

les pays ou sous-régions qui n’apportent aucune valeur à une marque

pour réduire leur surface d’attaque. Bloquer les pays sous embargo

est un excellent début, mais ne comptez pas sur cette approche pour

attraper tous les acteurs malveillants.

- Connaître l’application et utiliser ces connaissances pour

élaborer les solutions de sécurité, comme un WAF, afin de limiter

les méthodes de requête d’application ou les types de contenu en

fonction des besoins de l’application.

Consultez le rapport dans son intégralité en cliquant ici.

À propos d’Edgio

Edgio (NASDAQCM : EGIO) aide les entreprises à offrir des

expériences et du contenu en ligne plus rapidement, de manière plus

sûre et avec davantage de contrôle. Notre réseau périphérique à

l'échelle mondiale et conçu pour les développeurs, associé à nos

solutions d'applications et de médias entièrement intégrées,

constitue une plateforme unique pour la diffusion de propriétés Web

et de streaming de contenus hautement performants et sécurisés. Les

entreprises peuvent diffuser du contenu plus rapidement et de

manière plus sécurisée grâce à cette plateforme entièrement

intégrée et aux services périphériques de bout en bout, augmentant

ainsi leur chiffre d'affaires global et leur valeur commerciale.

Pour en savoir plus, rendez-vous sur edg.io et suivez-nous sur

Twitter, LinkedIn et Facebook.

Le texte du communiqué issu d’une traduction ne doit d’aucune

manière être considéré comme officiel. La seule version du

communiqué qui fasse foi est celle du communiqué dans sa langue

d’origine. La traduction devra toujours être confrontée au texte

source, qui fera jurisprudence.

Consultez la

version source sur businesswire.com : https://www.businesswire.com/news/home/20240222723205/fr/

Médias : Sally Winship Comollo

swinship-comollo@edg.io

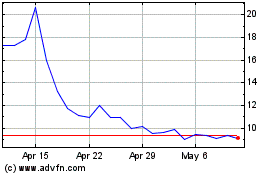

Edgio (NASDAQ:EGIO)

Historical Stock Chart

From Mar 2024 to Apr 2024

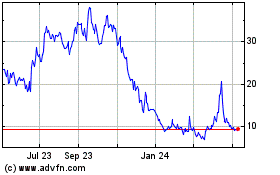

Edgio (NASDAQ:EGIO)

Historical Stock Chart

From Apr 2023 to Apr 2024